概述

如今网络安全日益重要,网络面临的威胁也越来越大,来自企业网内部和外部的网络攻击可能为企业带来严重的损失,问题产生时我们该如何解决?

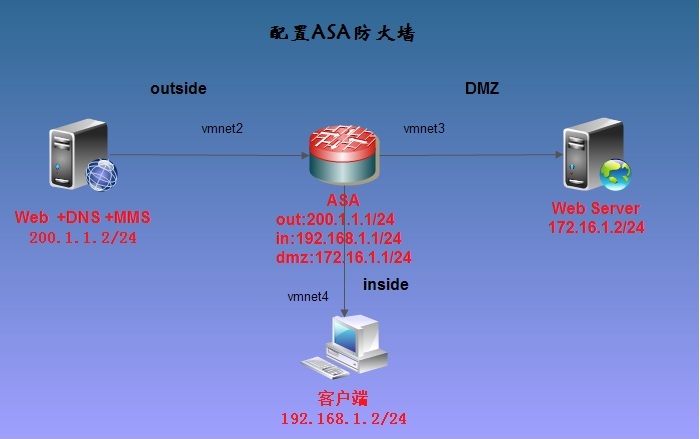

防火墙是我们的首选考虑。思科防火墙在业界一直享有盛名,它集高安全性和高可扩展性于一身,能够对病毒、垃圾邮件、非授权访问等进行实时监控,企业用户的理想选择。前期在讲授网络高级课程安全模块时,防火墙技术主要是以讲解理论为主,配合ASA模拟器介绍常用命令的用法。没有把ASA放在一个具体的生产环境中来研究它是如何工作的,最近研究了一下VMware和QEMU,发现完全可以把二者结合起来,这样基于ASA的实验就更加完整了。同时,对于那些技术爱好者来说,也是不错的选择。于是我整理了一下文档,以一个企业常见拓扑为例来介绍ASA的典型配置。

文档分2部分:

第一部分:搭建VMware+ASA环境

第二部分:配置ASA应用

PS:由于实验过程截图较多,需要的朋友通过后面的链接下载附件。这里仅列出主要配置。

应用案例:

企业需求:

1、初始化配置

2、接口参数配置

3、配置远程管理接入

4、配置ASA静态路由

5、配置网络地址转换NAT

6、配置ACL实现内网正常访问外网

7、发布DMZ区域web服务器

8、配置URL过滤

9、其它配置

1、初始化配置命令

hostname ciscoasa ————————-//配置主机名

domain-name cisco.com ————————-//配置域名

enable password ciscoasa ————————-//配置特权模式密码

passwd telciscoasa ————————-//配置telnet密码

show firewall ————————-//查看ASA工作模式(路由和透明)

2、接口参数配置

int e0/0 ————————-//进入接口模式

nameif outside ————————-//命名接口

security-level 0 ————————-//安全级别设置为0

ip address 200.1.1.1 255.255.255.0 ————————-//配置outside接口IP地址

no shutdown ————————-//开启端口

exit

int e0/1 ————————-//同上

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0

no shutdown

exit

int e0/2 ————————-//同上

nameif dmz

security-level 50

ip address 172.16.1.1 255.255.255.0

no shutdown

exit

show interface interface brief ————————-//查看接口IP信息

3、配置远程管理接入

username admin password admin privilege 15 ————————-//建立本地特权用户账号

telnet 192.168.1.0 255.255.255.0 inside ————————-//允许内网机器从inside接口接入

telnet timeout 60 ————————-//超时时间为60秒

aaa authentication telnet console LOCAL ————————-//启用本地账户身份验证

crypto key generate rsa modu 1024 ————————-//生成RSA密钥对

ssh 0 0 outside ————————-//允许任意机器从outside接口加密连接

ssh timeout 60 ————————-//超时时间为60秒

ssh ver 2 ————————-//启用SSH 版本2

aaa authentication ssh console LOCAL //认证使用本地数据库

4、配置ASA静态路由

route outside 0 0 200.1.1.2 ————————-//配置缺省路由

sh route ————————-//查看路由表

5、配置网络地址转换NAT

nat (inside) 1 192.168.1.0 255.255.255.0 ————————-//设置被转换地址范围及local接口

global (outside) 1 interface ————————-//设置转换地址及global接口

global (dmz) 1 interface ————————-//设置转换地址及global接口

sh xlate ————————-//查看NAT转换表

6、配置ACL实现内网正常访问外网

access-list 101 extended permit tcp 192.168.1.0 255.255.255.0 any eq 80 ————————-//允许内部网段访问外部http服务

access-list 101 extended permit tcp 192.168.1.0 255.255.255.0 any eq 53

access-list 101 extended permit udp 192.168.1.0 255.255.255.0 any eq 53 ————————-//允许内部网段访问外部DNS服务

access-list 101 extended permit tcp 192.168.1.0 255.255.255.0 any eq 554 ————————-//允许内部网段访问外部流媒体服务

access-group 101 in interface inside ————————-//应用ACL到inside接口进方向

7、发布DMZ区域web服务器

static (dmz,outside) 200.1.1.1 tcp interface 172.16.1.2 www ————————-//设置静态NAT并进行端口映射

access-list 102 extended permit tcp any interface outside eq 80 ————————-//开启访问outside接口80端口

access-group 102 in interface outside ————————-//应用ACL102到outside接口进方向

8、配置URL过滤

step1:定义Regex(正则表达式)-定义URL匹配的字符串

step2:创建class-map(类映射)-识别传输流量,分类流量

step3:创建policy-map(策略映射)-针对不同的类执行不同的操作

step4:应用policy-map应用接口上

regex url1 “\.sohu\.com”

—————————————————————————————————–

access-list tcp_filter permit tcp 192.168.10.0 255.255.255.0 any eq www

class-map tcp_filter_class

match access-list tcp_filter

—————————————————————————————————–

class-map type inspect http http_class

match request header host regex url1

—————————————————————————————————–

policy-map type inspect http http_url_policy

class http_class

drop-connection log

—————————————————————————————————–

policy-map inside_http_url_policy

class tcp_filter_class

inspect http http_url_policy

—————————————————————————————————–

service-policy inside_http_url_policy interface inside

其他配置

清空当前ASA相关协议配置

clear config route|static|nat|global

清空ASA所有配置

clear config all

配置ASA日志管理服务器

logging enable

logging trap informational

logging host inside 192.168.1.2

高级配置

启用IDS功能

ASA防火墙上配置IPSecVPN

ASA上配置SSL/Easy Vpn

配置Failover增加可用性

配置负载均衡

希望大家继续关注!